LockBit ha sido durante años uno de los grupos de ransomware-as-a-service (RaaS) más prolíficos del panorama cibernético. Con la llegada de LockBit 5.0, estamos presenciando una evolución peligrosa: un código más rápido, tácticas de evasión superiores y un modelo de afiliación optimizado. Entender la anatomía de un ataque de esta versión no es solo una curiosidad técnica; es el primer paso vital hacia la prevención de un ataque de ransomware en el entorno digital de 2025.

Este artículo desglosará las tres fases clave de una intrusión típica de LockBit 5.0: el acceso inicial, el movimiento lateral sigiloso y la fase final de cifrado y extorsión.

Fase 1: El Acceso Inicial — Vulnerando la Periferia

A diferencia de las versiones anteriores que a menudo dependían de exploits masivos, LockBit 5.0 y sus afiliados están demostrando una predilección por métodos de acceso más focalizados y menos ruidosos.

Vectores de Infección Predilectos de LockBit 5.0:

- Vulnerabilidades de Día Cero y N-Día en Servicios Públicos: El grupo ha mejorado su capacidad para explotar rápidamente fallas recién descubiertas (Día Cero) o fallas ya parchadas (N-Día) en software popular, como VPNs empresariales, servidores de correo electrónico (Exchange, etc.) y puertas de enlace. El objetivo es obtener acceso de red sin necesidad de credenciales.

- RDP y VPN Comprometidos: El acceso a escritorios remotos (RDP) o conexiones VPN con credenciales débiles o robadas sigue siendo una vía favorita. Los afiliados de LockBit 5.0 utilizan herramientas automatizadas para probar credenciales filtradas o realizar ataques de fuerza bruta rápidos.

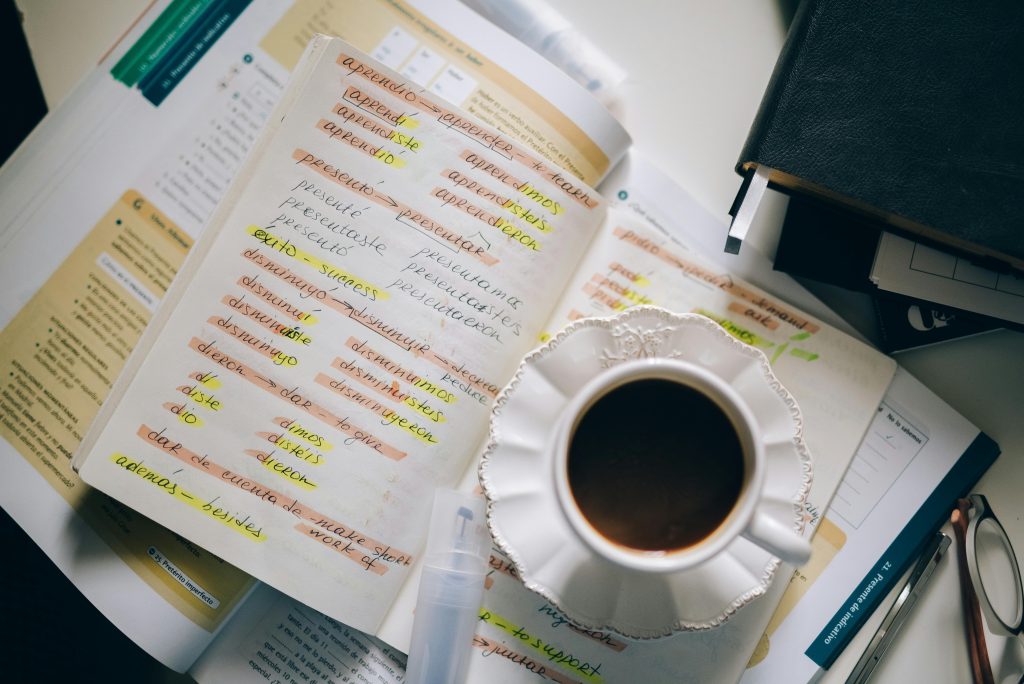

- Phishing de Alto Nivel (Spear Phishing): Las campañas no se enfocan solo en el malware adjunto, sino en el robo de credenciales a través de páginas de login falsas muy sofisticadas, lo que les permite saltarse la autenticación multifactor (MFA) en algunos casos.

Fase 2: Movimiento Lateral y Persistencia — El Silencio Antes de la Tormenta

Una vez dentro de la red, el tiempo es oro. La nueva versión de LockBit ha minimizado su tiempo de permanencia antes de la detonación (conocido como “Dwell Time”) de meses a, a menudo, solo días o incluso horas.

Técnicas de Post-Explotación (Living-off-the-Land):

El rasgo más distintivo de LockBit 5.0 es su uso extensivo de técnicas Living-off-the-Land (LotL). En lugar de inyectar nuevo malware, utilizan herramientas y scripts legítimos ya presentes en el sistema operativo Windows (como PowerShell, PsExec, o servicios de administración de dominio).

- Elevación de Privilegios: El primer objetivo es encontrar cuentas con privilegios de administrador de dominio. Esto a menudo implica el uso de herramientas para extraer hashes de contraseñas de la memoria (como Mimikatz, aunque a menudo en versiones modificadas).

- Reconocimiento y Extracción: Identifican servidores de archivos, bases de datos y ubicaciones de copias de seguridad. En esta etapa, el componente de extorsión dual entra en juego, ya que comienzan a extraer la información más sensible.

- Desactivación de Defensa: Utilizan comandos legítimos para deshabilitar o desinstalar soluciones Endpoint Detection and Response (EDR) o antivirus, asegurando que el payload de cifrado no sea detectado.

Fase 3: Ejecución y Criptografía Ineludible

Esta es la fase culminante, donde se libera el payload principal del ransomware. LockBit 5.0 se destaca por la velocidad y la eficacia de su cifrado.

- Cifrado Rápido: El código de LockBit 5.0 utiliza una rutina de cifrado altamente optimizada, cifrando solo partes de los archivos grandes en lugar de la totalidad. Esto reduce drásticamente el tiempo necesario para paralizar una red entera (a veces en minutos), haciendo que la respuesta de seguridad sea casi imposible.

- Borrado de Shadow Copies: Antes de cifrar, el ransomware se asegura de borrar las Shadow Volume Copies y deshabilitar las copias de seguridad de red accesibles, minimizando las opciones de recuperación sin pagar.

- La Nota de Rescate y el Portal de Extorsión: Una vez que el sistema está cifrado, se deposita la nota de rescate. Esta dirige a la víctima a un portal web donde se gestiona la negociación y se amenaza con la publicación de los datos robados (doble extorsión) si el pago no se realiza a tiempo.

Conclusión: La Importancia de la Postura Cero Confianza

El ascenso de LockBit 5.0 subraya la necesidad crítica de pasar de un enfoque reactivo a uno proactivo. La prevención de un ataque de ransomware ya no se basa en un solo firewall o un buen antivirus, sino en una estrategia de seguridad por capas.

- Implemente la Autenticación Multifactor (MFA) rigurosa en todos los accesos remotos.

- Adopte una arquitectura Zero Trust (Cero Confianza), donde ningún usuario o dispositivo es inherentemente confiable, incluso dentro de la red.

- Practique la Segmentación de Red estricta para contener cualquier movimiento lateral en caso de una intrusión.

Solo entendiendo la Anatomía de la Amenaza se puede construir una Arquitectura de Defensa verdaderamente resistente.